Tänapäeva pahavara saatja ei vasta vähesel määral minevikus päevades populaarsele teismeliste-üksildase karikatuurile.

FBI operatsioon Ghost Click viis eelmise aasta novembris kuue eestlase vahistamise, kelle ülesandeks oli DNSChanger-pahavara levitamine, mida FBI väited võimaldasid jõugu varastada $ 14 miljonit, manipuleerides online-reklaamijate servereid. Kahjuks on DNSChanger hinnanguliselt nakatanud 100 miljonit arvutit kogu maailmas ja 500 000 USAs, millest paljud ei ole veel desinfitseeritud.

Seotud lood

- Kuidas kaitsta arvutit 10 lihtsa sammuga

- Kuidas teada, millal teie isiklikud andmed on kadunud või varastatud

- Kuidas teada, kes jälgib teie veebitegevust

- Andmepüügirünnakuid saab ainult vältida

- Kuidas vältida pahavara ja reklaamvara allalaadimist

- Kuidas vältida identiteedivargust

CNETi blogija Topher Kessler kirjeldab MacFixIti blogis, kuidas Trooja hobune töötab. Jah, Mac on DNSChangeri suhtes sama vastuvõtlik kui arvutid: see on võrdsete võimalustega infektsioon.

Petturite petturitest DNS-serverite sulgemine oleks jätnud inimesed nakatunud arvutit kasutamata ilma internetiühenduseta, nii et FBI korraldas halvad serverid ajutiselt seadustada. Esmalt seati serverid 6. märtsil võrguühenduseta, kuid paljud süsteemid ei ole veel desinfitseeritud.

Selle kuu alguses pikendati serverite pistiku tõmbamise tähtaega 9. juulini, nagu selgitas Topher 7. märtsil MacFixIt postituses.

Dan Goodin selgitab oma Ars Technica blogis, kuidas Interneti-teenuse pakkujad reageerivad tagamaks, et nende kliendid ei kaotaks oma internetiteenust. Kuid Interneti-teenuse pakkujad ei suuda seda teha üksi - nagu ütleb (omamoodi), võtab see virtuaalne küla.

Pahavara levitajate äritegevusest loobumine nõuab kooskõlastatud jõupingutusi

Tänapäeva andmetöötluse tegelikkus on see, et turvalisus on iga kasutaja äri. Niipalju kui me soovime, et meie Interneti-teenuse pakkujad ja tarkvaratarnijad vastutaksid meie privaatsete andmete ja pangakontode turvalisuse eest, ei ole võimalik vältida arvutikuritegusid kaugelt ilma masinate kasutamist tõsiselt takistamata.

Igaüks, kes kasutab Interneti-ühendusega arvutit, peab võtma need kolm ettevaatusabinõu: kasutage tulemüüri, otsima pahavara ja hoidke masina tarkvara ajakohasena. (Lisateavet nende teemade kohta vt ülalolevatest artiklitest.) Kui järgite neid kolme sammu, kaitsete palju enamat kui lihtsalt oma arvutit - aidate kaitsta ka kõiki teisi, sest nakatunud arvutid on sageli kasutatud levitada viirusi, rämpsposti ja muud potentsiaalselt kahjulikku tarkvara.

Kas vajate rohkem oma põhjusi? Hiljuti Ameerika Ühendriikide senatis esitatud seaduseelnõu nõuaks sisejulgeolekuministeeriumilt, et "kriitiline infrastruktuur" oleks kaitstud küberrünnakute eest, nagu CNETi Elinor Mills teatas eelmisel kuul oma InSecurity blogis.

2012. aasta eraelu puutumatuse kaitsjad kritiseerivad 2012. aasta küberjulgeoleku seadust, sest see võib lubada eraõiguslikel isikutel kommunikatsiooniga närida, mida Elinori poolt järgnevas InSecurity Complexi postituste poolt tsiteeritud Electronic Frontier Foundationi pressiesindaja kujutab endast „garanteerivat häälkäsklust”.

Vastupidi, Federal Communications Commissioni esimees Julius Genachowski edendab vabatahtlikke standardeid Interneti-teenuse pakkujatele, kes teevad koostööd valitsusasutuste ja julgeolekuekspertidega, et võidelda arvutikuritegude vastu, nagu CNETi Marguerite Reardon selgitab eelmise kuu ametikohta Poliitika ja õiguse blogis.

On lihtne mõista, miks Interneti-teenuse pakkujad eelistaksid vabatahtlikku lähenemist, kuid arvestades tehnoloogiliste muutuste kiiret tempot ja tigu valitsuse tempot, võib Interneti-põhise selgroo tagamine olla reguleerimata.

Kas Internet saab välja lülitada?

On mõned inimesed, kes väidavad, et interneti hajutatud arhitektuur muudab selle valimatuks. Teil ei ole vaja, et Titanicu Põhja-Atlandi surmast tulevat 100aastast aastapäeva meenutaks hävimatu väidete rumalusest.

Anonüümne vigilante grupp kavatseb 31. märtsil Interneti sulgeda, et protestida internetipõhise privaatsuse seadusega. Isegi ilma aprilli lollide päeva läheduseta on selliseid väiteid raske anda.

Kuid seda tüüpi küberrüüstamine on nii ennetav kui ka akadeemiline vaatepunkt. Mida oleks vaja Interneti kokkuvarisemiseks? Ars Technica Sean Gallagher kirjeldab DNS-i võimendamise tehnikat, mida Anonüüm on teadaolevalt töödelnud.

Gallagheri postitus viitab paberile (PDF), mis esitati 2006. aasta DefConi julgeolekukonverentsil Baylori ülikooli teadlase Randal Vaughni ja turvakonsultandi Gadi Evroni poolt, milles kirjeldatakse, kuidas DNS-võimendust kasutati ISP-võrkude rünnakutes juba 2002. aastal.

Mida saate teha, et aidata vältida Interneti-turvarikkumisi

Mida rohkem me internetist toetume, seda suurem on küberrünnakutest tulenev võimalik kahju. Just nagu õiguskaitseorganid sõltuvad kodanike ja ettevõtete koostööst oma töö tegemiseks, vajavad ka meie abi interneti tagamise eest vastutavad organisatsioonid.

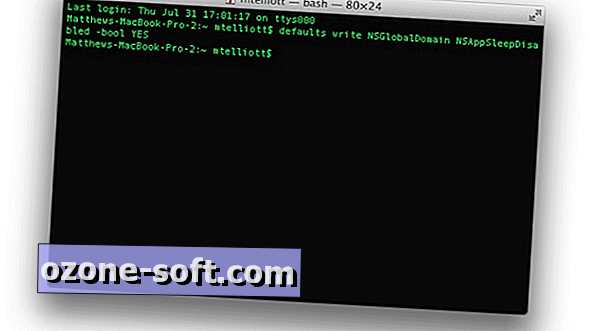

Et teha kindlaks, kas teie arvuti on nakatunud DNSChanger Trooja hobusega, sirvige DNSChangeri töörühma puhastuslehte ja valige üks loetletud linkidest. Kui test näitab, et teie seade on nakatunud, järgige ühte tabeli all olevat lehekülge, et laadida alla tasuta programm, mis eemaldab vea.

Alternatiivselt pakub SecureMac Macile tasuta, tabavalt nimega DNSChanger Removal Tool. Kui eelistate käsitsi lähenemist, pakub FBI juhiseid (PDF), et määrata kindlaks, kas PC või Mac kasutab ohustatud DNS-serverit.

Ühe rünnaku asemel paljudele masinatele on palju rünnakuid ühe suure eesmärgi vastu

On üks uus julgeolekuoht, mida üksikisikud ei saa palju ära hoida. Otse välja spioonide uudsest on sihikindlad püsivad ohud suunatud konkreetsele ettevõttele, üksusele või valitsusasutusele, millel on erinevat tüüpi rünnakud organisatsiooni sisevõrgule. Elinor Mills selgitab postitusel sel kuul oma InSecurity Complexi blogis, et isegi sellised rünnakud on ohvriks langenud isegi sellised turvafirmad nagu RSA ja Verisign.

Probleemi ühendamine on raskustes olevad organisatsioonid selliste püsivate rünnakute avastamisel. Julgeolekuettevõtte Mandiant'i raporti M-Trends 2012: areneva ohu kohaselt on välistest allikatest pärinevate rünnakute kohta teada 94 protsenti püsiva ohuga ohvritest.

Veelgi hämmastavam on keskmine oht, et vahepealse võrgu esmase näitamise ja rikkumise avastamise vahel on 416 päeva. Mandiant'i uuringud näitavad ka, et tagauksemehhanismide püsivad ohud on muutunud keerukamaks.

(Täieliku aruande koopia allalaadimiseks on nõutav kohustuslikul saidil registreerimine.)

Jäta Oma Kommentaar