Värskendus, kolmapäev kell 11:45 PT: Google on välja andnud paranduse, mis sunnib mõjutatud Google'i rakendusi siduma turvalise protokolli HTTPS kaudu. Niikaua kui värskendamise ajal rakendused värskendatakse, ei mõjuta see avalik Wi-Fi haavatavus teid. Seni on kõige parem kasutada avalikku WiFi-ühendust äärmiselt ettevaatlikult või järgige alltoodud juhiseid.

Uue aruande kohaselt kannatavad Android-telefonid ja -versioonid, mis kasutavad versiooni 2.3.3 ja varasemaid versioone, kalendri- ja kontaktandmete haavatavusest avalikes Wi-Fi võrkudes. Siiski on mõned konkreetsed sammud, mida saate enda kaitsmiseks võtta.

Siin on, kuidas see toimib. Haavatavus on ClientLogini protokolli API-s, mis lihtsustab Google'i rakenduste Google'i serveritega rääkimist. Rakendused taotlevad juurdepääsu, saates turvalise ühenduse kaudu konto nime ja parooli ning juurdepääs kehtib kuni kaks nädalat. Kui autentimine saadetakse krüpteerimata HTTP-ga, võib ründaja kasutada võrgusilma tarkvara, et varastada see õigustatud avalikus võrgus või võrku rämpsposti abil, kasutades üldkasutatavat üldkasutatavat võrku, nagu "lennujaam" või "raamatukogu". Kuigi see ei tööta Android 2.3.4 või uuemates versioonides, kaasa arvatud Honeycomb 3.0, mis katab ainult 1% kasutusel olevatest seadmetest.

Loomulikult on kõige ohutum lahendus vältida avalike, krüpteerimata Wi-Fi-võrkude kasutamist, lülitudes mobiilsetele 3G- ja 4G-võrkudele võimaluse korral. Kuid see ei ole alati valikuvõimalus, eriti Wi-Fi-tüüpi tablettide omanikele või rangetele andmeplaanidele.

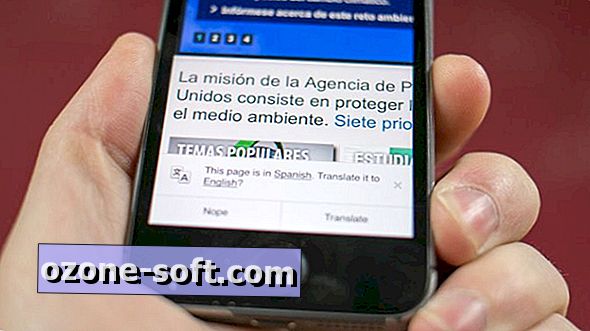

Üks õigustatud valikuvõimalus on keelata mõjutatud Google'i rakenduste sünkroonimine, kui see on ühendatud avaliku Wi-Fi kaudu. Turvarisk mõjutab rakendusi, mis ühenduvad pilvega, kasutades protokolli nimega authToken, mitte HTTPS. Uurijate poolt testitud rakendused, kes kirjutavad aruannet, mis paljastasid haavatavuse, sisaldasid ka kontakte, kalendrit ja Picasat. Gmail ei ole haavatav, kuna kasutab HTTPS-i.

See on aga tülikas lahendus, kuna see nõuab iga rakenduse sisenemist enne ühenduse loomist ja sünkroonimise käsitsi keelamist ajal, kui olete konkreetses avalikus Wi-Fi-võrgus. Palju lihtsam lahendus on kasutada rakendust. Üks parimaid rakendusi turvaliseks suhtlemiseks on SSH tunnel (allalaadimine), mis oli mõeldud Androidi kasutajatele, kes on kinni Hiina suure tulemüüri taga. SSH tunnelil on mõningaid piiranguid: peate telefoni kasutama, et seda kasutada, ja tegijad soovitavad tungivalt, et inimesed, kes ei ole Hiinas, otsiksid mujal turvalise tunnelimise rakendust.

Parem lahendus tundub olevat ConnectBot (allalaadimine), mis pakub isegi versiooni oma veebisaidilt, mis toetab enne Cupcake'i versiooni Android.

Kolmandate isikute kohandatud ROM-ide kasutajad, nagu CyanogenMod, peaksid kontrollima, millised turvaparandused nende installitud ROM-iga kaasas on. Näiteks on CyanogenModil VPN tugi sisse ehitatud ja välja lülitatud. Tsüaankloriidi kasutajad saavad sellele juurdepääsu menüüst Seaded, puudutada Traadita ühendus ja Võrguseaded ning seejärel puudutada VPN seadeid.

Arvestades Android-seadmete killustatust, on tegemist tõsise turvariskiga, mida leevendab vaid selle piiramine konkreetsete rakenduste ja avalike võrkudega. Ideaalne lahendus on see, et Google vabastab rakenduste parandused või Android-uuendused niipea kui võimalik, kuigi ettevõte ei ole andnud märku, milliseid samme ta kavatseb võtta või millal. Nagu avalike Wi-Fi-võrkude kasutamisel, toimige alati ettevaatlikult.

Jäta Oma Kommentaar